2021/7/14

昨天hexo s能显示图片了 部署一晚上没整出来

今天删了重装 删了重装 好了 口合口合

重装(散装)虚拟机 装了kali

重装burpsuitepro 就是每次开机有点怪 但是懒得删了再来了 直接jdk运行吧不然毁灭吧我累惹

bugku

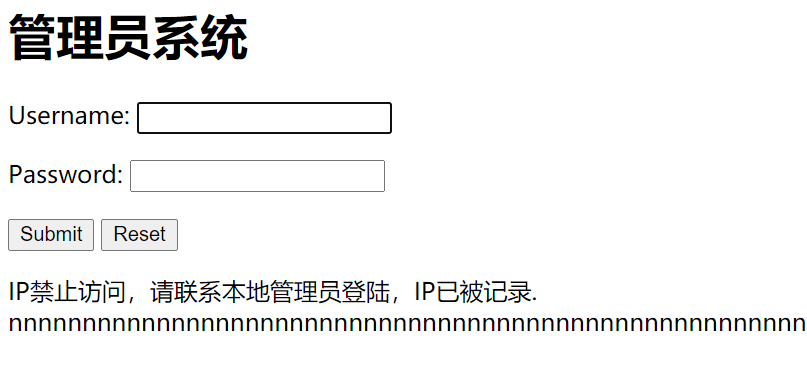

web本地管理员

考察XFF绕过

username直接试admin 不论输入啥都是“ip禁止访问”

甚至数了一下有5000个n试了试密码5000

看wp 终于在

犄角旮旯源代码n的末尾找到一串base64编码解得test123用户名admin 密码test123 用burpsuite抓包修改用户头后重放

1

2

3Accept-Encoding: gzip, deflate

X-Forwarded-For: 127.0.0.1 //加这一行

Content-Type: application/x-www-form-urlencoded或者直接hackbar修改添加头加上XXF头

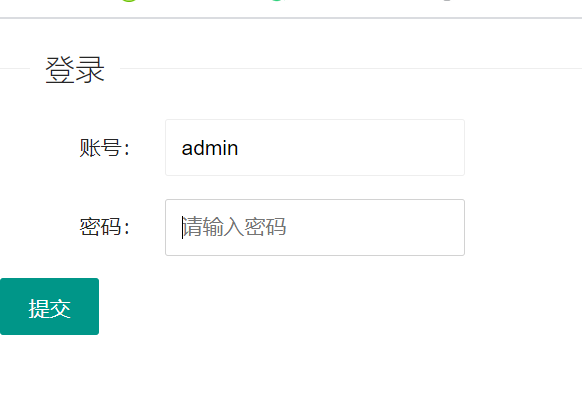

web bp

尝试一下一周前的新题 没找到可白嫖wp 头铁 冲了

提示是【弱密码top1000?z?????】看评论区以前是爆破三位就行 现在五位

找了下弱密码top1000 很少有五位的

最后参考了评论区思路 先随便试个密码抓包重放 查看返回的js代码 好 然后我看不懂了 (直接url/success.php会告诉你 no!)

我grass了 买了wp 果然之前提示是 zxc??? wp都没看完直接试了zxc123

然后它出来了 (· · )? 肉疼

看完wp发现还挺有学习意义的。wp是基于早期的提示zxc???展开的,试一下能不能按照现有的垃圾看代码水平解释清楚。

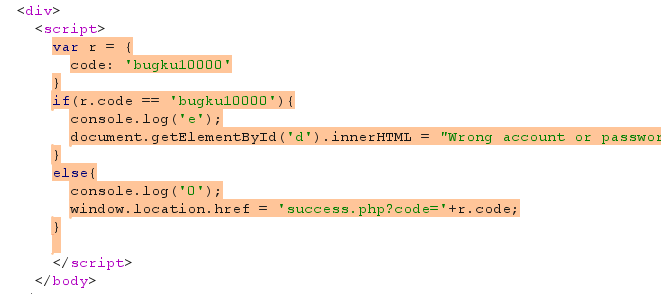

第一步 尝试密码 抓包重放得到上图的js代码

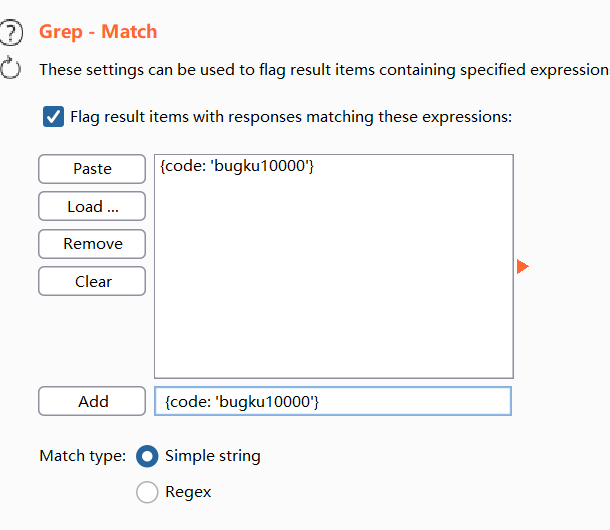

原理是:当输入密码错误时,r.code=’bugku10000’ 并且定向到check.php告诉你密码错误;当输入正确密码时,r.code值不再是’bugku10000’ 并且会定向到success.php?code=【正确的值】

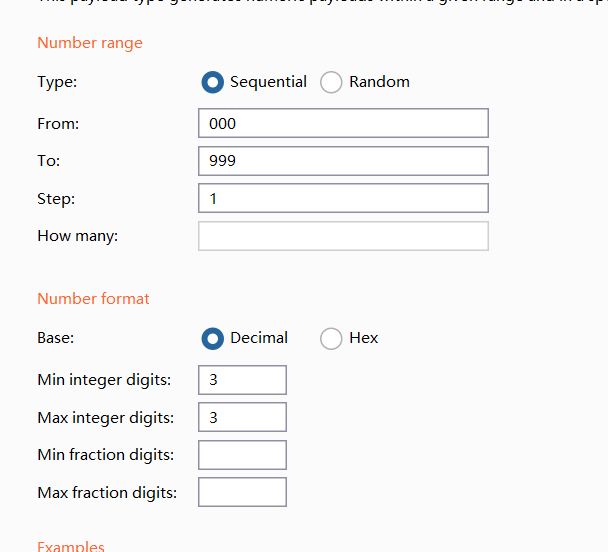

用户名默认admin 那么根据提示就是爆破密码zxc???的后三位

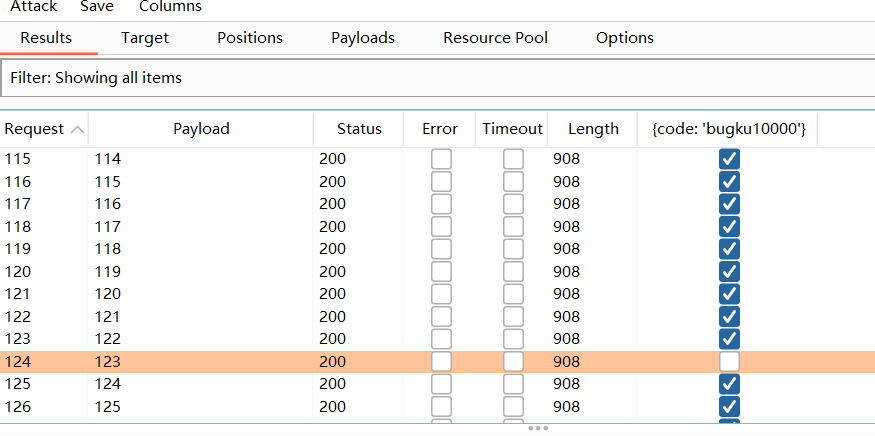

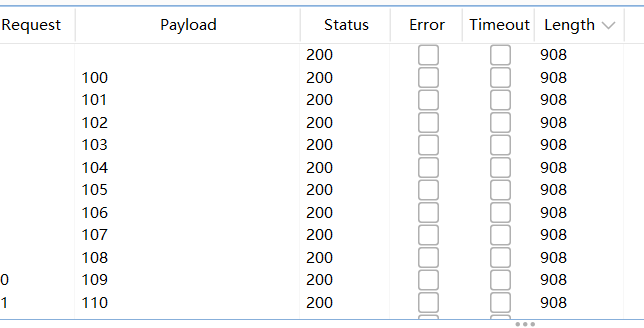

第一次尝试纯数字000-999爆破密码后三位得到结果会是这样

长度都一样看不出区别。说明正确密码下的code和 ‘bugku10000’ 相同,但是爆破十位不现实。根据原理反推,只要返回的code不是 ‘bugku10000’ 就有可能是正确密码

option–>Grep-Match–>add {code:’bugku10000’}

找到返回值不是bugku10000的这条 得到密码 输入得到flag